Het proces van de SSL/TLS-handshake begrijpen

Daniel MartinezDeel

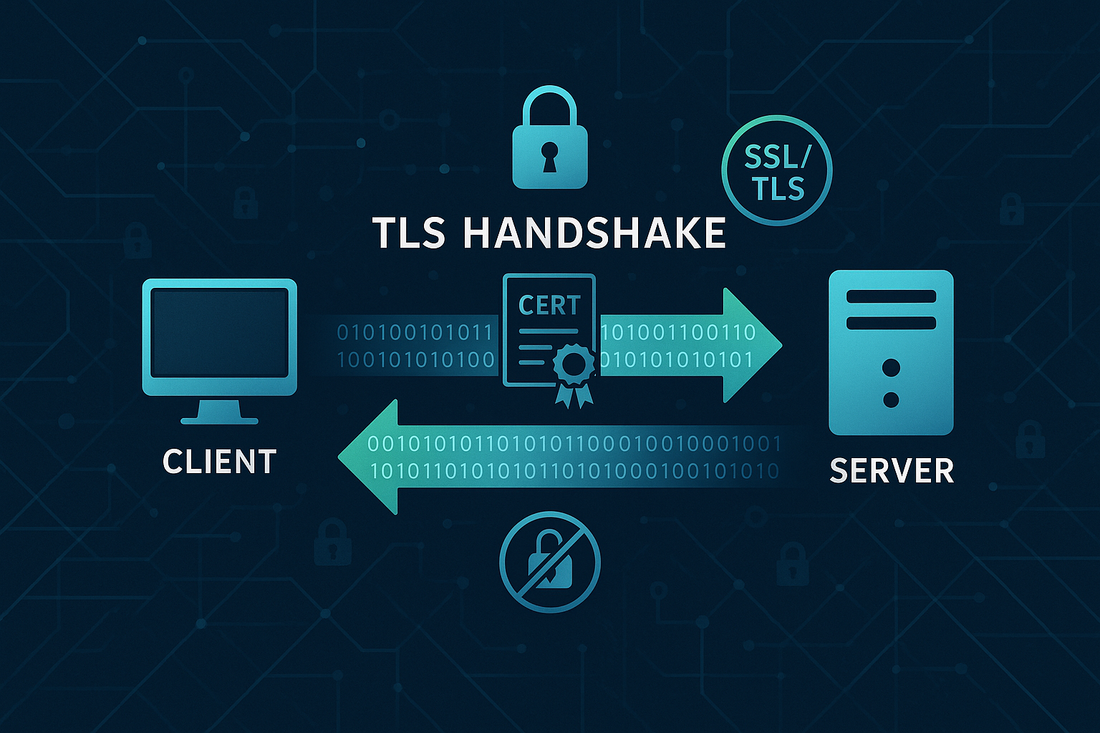

Wanneer je een beveiligde website bezoekt die wordt beschermd door SSL Certificates, begint er achter de schermen een ingewikkeld proces voordat er gegevens worden verzonden.

Dit kritieke proces staat bekend als de SSL/TLS handshake en vormt de basis van alle veilige communicatie op het internet. Begrijpen hoe deze handshake werkt is essentieel voor systeembeheerders, webontwikkelaars en iedereen die verantwoordelijk is voor het implementeren van SSL Certificate beveiliging.

De SSL/TLS handdruk is een geavanceerd protocol dat een veilige verbinding tot stand brengt tussen een client (meestal een webbrowser) en een server.

Dit proces zorgt ervoor dat alle gegevens die tussen deze partijen worden verzonden versleuteld blijven en beschermd zijn tegen mogelijk afluisteren of knoeien.

Wat is het SSL/TLS handdrukproces?

De SSL/TLS handshake vertegenwoordigt de initiële onderhandelingsfase tussen een client en server bij het opzetten van een beveiligde verbinding.

Dit proces omvat meerdere stappen waarbij beide partijen elkaar authenticeren, het eens worden over encryptiemethoden en de cryptografische sleutels vaststellen die voor de duur van de sessie zullen worden gebruikt. Zie het als een formeel introductie- en overeenkomstproces dat moet worden voltooid voordat gevoelige informatie veilig kan worden verzonden.

Tijdens deze handdruk worden verschillende kritieke functies uitgevoerd.

Deze omvatten identiteitsverificatie door SSL Certificate validatie, cipher suite onderhandeling, protocol versie overeenkomst en het genereren van symmetrische sleutels. Het hele proces duurt meestal maar een paar milliseconden, maar de beveiliging die het biedt is van onschatbare waarde.

De handdruk maakt gebruik van een combinatie van asymmetrische en symmetrische encryptie.

In eerste instantie wordt asymmetrische versleuteling (met behulp van Public en Private Key paren) gebruikt voor veilige sleuteluitwisseling en authenticatie. Zodra de handdruk is voltooid, neemt symmetrische versleuteling het over voor de eigenlijke gegevensoverdracht, omdat dit veel sneller en efficiënter is voor grote hoeveelheden gegevens.

Het stapsgewijze SSL/TLS handdrukproces

De SSL/TLS handshake bestaat uit verschillende fasen die elk een specifiek doel dienen bij het tot stand brengen van veilige communicatie.

Stap één begint met het Client Hello bericht.

Wanneer een client een verbinding start met een server die wordt beschermd door een SSL Certificate, stuurt deze een Client Hello bericht dat de hoogste SSL/TLS protocolversie bevat die de client ondersteunt, een willekeurig gegenereerd nummer voor later gebruik, een lijst met cipher suites waarmee de client kan werken en eventuele SSL Certificate uitbreidingen die de client ondersteunt.

De server antwoordt met een Server Hello bericht.

Dit bevat de SSL/TLS protocolversie gekozen uit de ondersteunde versies van de client, een ander willekeurig gegenereerd nummer van de server, de cipher suite gekozen uit de lijst van de client en de sessie-ID voor deze specifieke verbinding. Deze onderhandeling zorgt ervoor dat beide partijen compatibele encryptiemethoden en protocolversies gebruiken.

Vervolgens komt de SSL Certificate presentatiefase.

De server stuurt zijn SSL Certificate naar de client, die de Public Key van de server bevat, de identiteitsinformatie van de server en de digitale handtekening van de Certificate Authority (CA).

SSL Certificate Validatie en authenticatie

Zodra de client de SSL Certificate van de server ontvangt, moet hij de authenticiteit en geldigheid van de SSL Certificate verifiëren.

Dit verificatieproces omvat verschillende controles. De client controleert of de SSL Certificate is uitgegeven door een vertrouwde Certificate Authority (CA), bevestigt dat de SSL Certificate niet is verlopen, controleert of de SSL Certificate niet is ingetrokken en zorgt ervoor dat de Common Name (CN) of Subject Alternative Name (SAN) overeenkomt met het domein van de server.

Als de validatie van SSL Certificate op enig moment mislukt, wordt het handshake-proces beëindigd.

De client zal een beveiligingswaarschuwing weergeven aan de gebruiker. Daarom is het kiezen van een gerenommeerde SSL Certificate provider cruciaal voor het behouden van een naadloze gebruikerservaring en het vermijden van beveiligingswaarschuwingen die bezoekers kunnen wegjagen.

Sleuteluitwisseling en pre-Master Secret generatie

Na een succesvolle SSL Certificate validatie begint de sleuteluitwisselingsfase.

De client genereert een pre-master secret, een willekeurige waarde die wordt gebruikt om de symmetrische coderingssleutels voor de sessie te maken. Deze pre-master secret wordt versleuteld met de Public Key van de server op SSL Certificate en naar de server gestuurd. Alleen de server, die in het bezit is van de corresponderende Private Key, kan deze pre-master secret ontsleutelen.

De veiligheid van deze fase hangt volledig af van de sterkte van het sleutelpaar SSL Certificate.

Moderne SSL Certificates ondersteunen verschillende sleutellengtes, waaronder 2048-bit RSA sleutels en ECC sleutels, wat een robuuste beveiliging biedt voor het sleuteluitwisselingsproces. De keuze van het sleuteltype en de sleutellengte heeft invloed op zowel het beveiligingsniveau als de prestaties.

Zowel de client als de server beschikken nu over hetzelfde pre-master geheim en de twee willekeurige getallen die eerder zijn uitgewisseld.

Met behulp van een vooraf bepaald algoritme genereren beide partijen onafhankelijk van elkaar dezelfde set symmetrische coderingssleutels uit deze gedeelde waarden. Dit zorgt ervoor dat beide partijen identieke sleutels hebben zonder dat de eigenlijke symmetrische sleutels ooit over het netwerk worden verzonden.

Afleiden van de sessiesleutel en activering van het versleutelingsmiddel

De laatste fase van de handdruk bestaat uit het afleiden van sessiesleutels en het activeren van de gekozen versleutelingssuite.

Met behulp van het pre-master geheim en de eerder uitgewisselde willekeurige waarden genereren zowel de client als de server verschillende sleutels: een client-schrijfsleutel voor het versleutelen van gegevens die van de client naar de server worden verzonden, een server-schrijfsleutel voor het versleutelen van gegevens die van de server naar de client worden verzonden en initialisatievectoren voor bepaalde versleutelingsmodi.

Zodra deze sleutels zijn gegenereerd, sturen beide partijen een Change Cipher Spec bericht.

Dit geeft aan dat alle volgende communicatie zal worden versleuteld met behulp van de nieuw vastgestelde sleutels. Dit wordt gevolgd door een Finished bericht van beide kanten, dat het eerste bericht is dat is versleuteld met de nieuwe sessiesleutels. Dit bericht bevat een hash van alle voorgaande handdrukberichten, waardoor elke partij kan verifiëren dat de handdruk met succes is voltooid zonder knoeien.

Verschillende soorten SSL/TLS handshakes

Niet alle SSL/TLS handshakes zijn identiek.

Het proces kan variëren afhankelijk van het type SSL Certificate, de geselecteerde cipher suite en of sessiehervatting wordt gebruikt.

Volledige handshakes vinden plaats wanneer een client voor het eerst verbinding maakt met een server of wanneer sessiehervatting niet beschikbaar is.

Dit omvat alle stappen die hierboven zijn beschreven en duurt meestal meerdere rondes tussen client en server. Verkorte handdrukken vinden plaats wanneer sessiehervatting wordt gebruikt, waardoor clients opnieuw verbinding kunnen maken met behulp van eerder vastgestelde sessieparameters, waardoor de verbindingstijd aanzienlijk wordt verkort.

SSL Certificates ondersteunen zowel volledige als verkorte handshakes.

Moderne SSL Certificates zijn ontworpen met geavanceerde functies die handshake-optimalisaties ondersteunen, zoals TLS 1.3, waarmee het aantal rondreizen dat nodig is om beveiligde verbindingen tot stand te brengen, wordt verminderd.

TLS 1.3 handdrukverbeteringen

De laatste versie van het TLS protocol, TLS 1.3, introduceert aanzienlijke verbeteringen in het handshake proces.

Deze verbeteringen verminderen de latentie, verbeteren de beveiliging en vereenvoudigen het totale proces. TLS 1.3 handshakes vereisen minder round trips tussen client en server, waardoor vaak veilige verbindingen tot stand worden gebracht in slechts één round trip in vergelijking met de twee of drie die nodig waren bij eerdere versies.

TLS 1.3 elimineert ondersteuning voor oudere, minder veilige cipher suites en implementeert standaard perfecte forward secrecy.

Dit betekent dat zelfs als de Private Key van een server in de toekomst wordt gecompromitteerd, eerder opgenomen versleuteld verkeer niet kan worden ontsleuteld. Moderne SSL Certificates biedt volledige ondersteuning voor TLS 1.3, zodat websites en applicaties kunnen profiteren van deze verbeteringen.

De vereenvoudigde TLS 1.3 handdruk vermindert ook het aanvalsoppervlak.

Het elimineert onnodige complexiteit en potentiële kwetsbaarheden in eerdere protocolversies. SSL Certificates met ondersteuning voor TLS 1.3 profiteert van deze beveiligingsverbeteringen terwijl de compatibiliteit met oudere systemen behouden blijft.

Veelvoorkomende problemen met handshake en probleemoplossing

Ondanks de robuustheid van het SSL/TLS handshake proces, kunnen verschillende problemen een succesvolle verbindingsopbouw verhinderen.

Veel voorkomende problemen zijn SSL Certificate validatiefouten, cipher suite mismatches, protocolversie incompatibiliteiten en netwerkverbindingsproblemen.

SSL Certificate Validatiefouten behoren tot de meest voorkomende handshake-problemen.

Deze kunnen het gevolg zijn van verlopen SSL Certificates, onjuiste SSL Certificate ketens, verkeerde domeinnaam of SSL Certificates van niet-vertrouwde autoriteiten. De juiste opbouw van SSL Certificate ketens en nauwkeurige domeinvalidatie helpen deze problemen tot een minimum te beperken.

Cipher suite mismatches ontstaan wanneer client en server het niet eens kunnen worden over een gemeenschappelijke encryptiemethode.

Dit gebeurt meestal wanneer de ene partij alleen verouderde cipher suites ondersteunt, terwijl de andere moderne, veilige opties nodig heeft. Moderne SSL Certificates ondersteunt een breed scala aan cipher suites, waardoor compatibiliteit met zowel verouderde systemen als de huidige beveiligingsvereisten wordt gegarandeerd.

Prestatieoptimalisatie voor SSL/TLS Handshakes

Hoewel beveiliging de primaire zorg is, heeft de prestatie van handshakes een aanzienlijke invloed op de gebruikerservaring.

Trage handshakes kunnen de laadtijd van pagina's verlengen en frustrerende vertragingen veroorzaken voor websitebezoekers. Verschillende optimalisatietechnieken kunnen de prestaties van handshakes verbeteren zonder de beveiliging in gevaar te brengen.

Sessiehervatting is een van de meest effectieve optimalisatietechnieken.

Door sessieparameters te cachen, kunnen clients opnieuw verbinding maken met servers via verkorte handshakes die minder rekenkracht en netwerkrondes vereisen. SSL Certificates ondersteunt verschillende mechanismen voor sessiehervatting, waaronder sessie-ID's en sessietickets.

SSL Certificate Chain optimalisatie is een andere belangrijke factor.

Kortere SSL Certificate ketens verminderen de hoeveelheid gegevens die tijdens de handdruk worden verzonden, terwijl een goede configuratie van de tussenliggende SSL Certificate ervoor zorgt dat clients volledige vertrouwenspaden naar de rootautoriteiten kunnen opbouwen.

Beveiligingsoverwegingen en beste praktijken

Het SSL/TLS handshake proces vereist de juiste implementatie en configuratie om de beveiliging te handhaven.

Er moeten verschillende best practices worden gevolgd bij het implementeren van SSL Certificates om maximale bescherming tegen verschillende aanvalsvectoren te garanderen.

Gebruik altijd de laatst ondersteunde versie TLS met behoud van compatibiliteit met legitieme clients.

Schakel ondersteuning uit voor verouderde protocollen zoals SSL 2.0 en SSL 3.0, die bekende kwetsbaarheden bevatten. Configureer cipher suites zodanig dat ze de voorkeur geven aan moderne, veilige opties en vermijd zwakke of verouderde algoritmen.

Regelmatige vernieuwing en controle van SSL Certificate zijn essentieel voor het handhaven van de beveiliging.

Verlopen SSL Certificates veroorzaken mislukte handshake en beveiligingswaarschuwingen, waardoor gebruikers mogelijk van uw website worden verwijderd. Trustico® biedt SSL Certificate bewakingsservices en herinneringen voor verlenging om problemen met verlopen te helpen voorkomen.

De juiste SSL Certificate kiezen voor optimale prestaties

Verschillende soorten SSL Certificates kunnen de handshake prestaties en beveiliging op verschillende manieren beïnvloeden.

Domain Validation (DV) SSL Certificates hebben meestal de snelste uitgiftetijden en eenvoudigste validatievereisten, waardoor ze ideaal zijn voor basisversleutelingsbehoeften. Organization Validation (OV) en Extended Validation (EV) SSL Certificates bieden extra identiteitsverificatie.

Wildcard en Multi Domain SSL Certificates kunnen de handshake prestaties beïnvloeden.

Met deze SSL Certificate types kunt u meerdere domeinen of subdomeinen beveiligen met een enkele SSL Certificate, waardoor het beheer wordt vereenvoudigd met behoud van beveiliging. Trustico® biedt verschillende SSL Certificate opties om te voldoen aan verschillende organisatorische behoeften.

Toekomst van SSL/TLS Handshake Technologie

Het SSL/TLS handshake proces blijft zich ontwikkelen met nieuwe technologieën en beveiligingsvereisten.

Opkomende trends zijn onder andere voorbereiding op post-kwantumcryptografie, verbeterde privacyfuncties en verdere prestatieoptimalisaties.

Post-kwantumcryptografie vertegenwoordigt een belangrijke overweging voor de toekomst.

Kwantumcomputers kunnen uiteindelijk in staat zijn om de huidige cryptografische systemen met openbare sleutels te breken. Er wordt onderzoek gedaan naar kwantumbestendige algoritmen die in toekomstige TLS -versies kunnen worden geïntegreerd.

Verbeterde privacyfuncties hebben als doel om nog meer informatie te beschermen tijdens het handshake-proces.

Encrypted Client Hello (ECH) voorkomt dat netwerkwaarnemers kunnen bepalen welke specifieke websites gebruikers bezoeken, zelfs bij het monitoren van versleuteld verkeer. Naarmate deze technologieën volwassen worden, zal SSL Certificates ze ondersteunen om maximale privacybescherming te bieden.

Inzicht in de grondbeginselen van de handdruk SSL/TLS

Het begrijpen van het SSL/TLS handshake proces is cruciaal voor iedereen die verantwoordelijk is voor webbeveiliging.

Het handshake-proces lijkt misschien complex, maar met de juiste configuratie van SSL Certificates wordt het een naadloze en zeer veilige methode voor het tot stand brengen van versleutelde communicatie.

SSL Certificates elk aspect van het handshake-proces optimaliseren, van de initiële hallo's van de client tot de uiteindelijke activering van de versleuteling.

Trustico® biedt uitgebreide SSL Certificate opties om ervoor te zorgen dat u de juiste oplossing kunt vinden voor uw specifieke beveiligings- en prestatievereisten, ondersteund door toonaangevende beveiligingsstandaarden en deskundige technische ondersteuning.