SSL Certificate Private Key en Public Key

Andrew JohnsonDeel

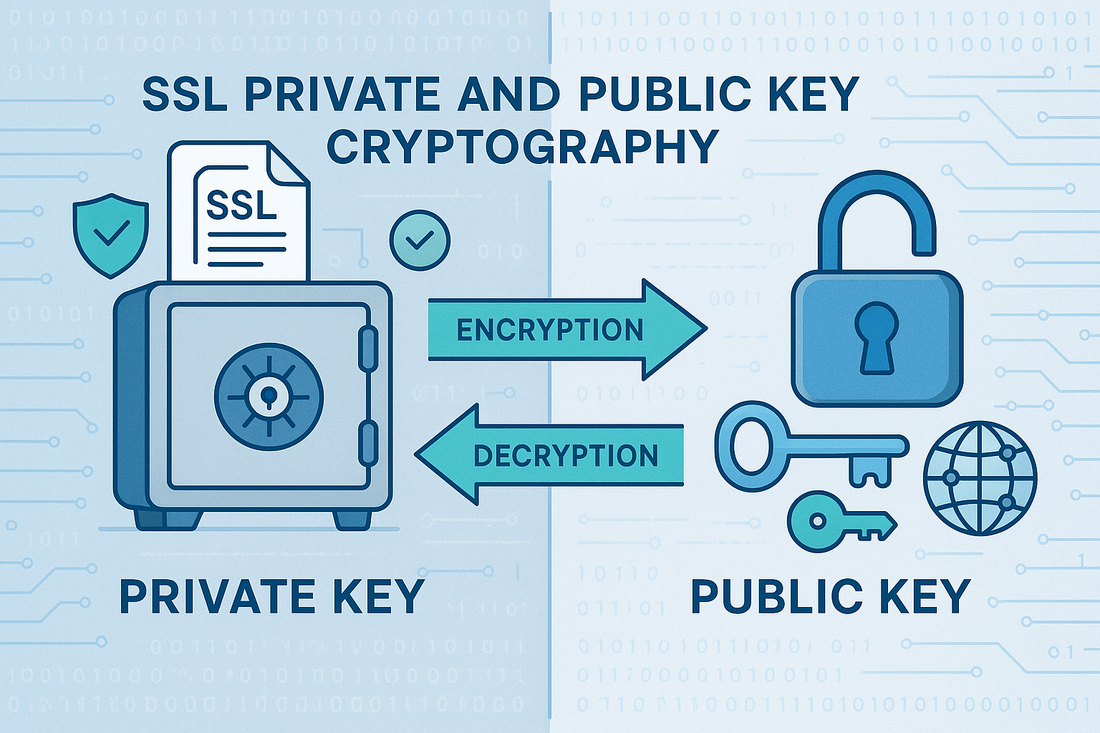

Private Keys en Public Keys vormen de cryptografische basis van de SSL Certificate technologie en bieden het beveiligingsraamwerk dat online transacties beschermt.

Inzicht in deze concepten is essentieel voor iedereen die SSL Certificates op zijn website of applicatie implementeert. Dit versleutelingssysteem zorgt ervoor dat gegevens veilig blijven tijdens de overdracht tussen servers en browsers.

Wat is een Private Key

Een Private Key vertegenwoordigt de geheime component van uw SSL Certificate's cryptografische sleutelpaar.

Deze wiskundige sleutel moet te allen tijde vertrouwelijk en veilig op uw webserver blijven. Wanneer u een Certificate Signing Request (CSR) genereert voor uw SSL Certificate, wordt tegelijkertijd de Private Key gemaakt en veilig op uw server opgeslagen.

De Private Key dient meerdere kritieke functies in SSL Certificate operaties.

Het ontsleutelt binnenkomende versleutelde gegevens en maakt digitale handtekeningen aan die de identiteit van je server verifiëren. De beveiliging van je hele SSL Certificate implementatie hangt af van de bescherming van deze Private Key.

Trustico® SSL Certificates werken met Private Keys gegenereerd met behulp van industriestandaard algoritmen, waaronder RSA, DSA, en Elliptic Curve Cryptography (ECC).

De sterkte van uw Private Key is direct gerelateerd aan de bitlengte die tijdens het genereren is gebruikt. Momenteel raden we minimale 2048-bit RSA sleutels aan voor alle SSL Certificate implementaties, hoewel sterkere 4096-bit sleutels en moderne ECC alternatieven ook worden ondersteund voor verbeterde beveiliging.

Private Key Beheer is een kritisch aspect van SSL Certificate implementatie.

De Private Key verlaat nooit uw server en moet veilig geback-upt worden. Als uw Private Key gecompromitteerd raakt, moet u onmiddellijk uw SSL Certificate intrekken en een nieuw sleutelpaar genereren.

Inzicht in Public Keys

De Public Key vertegenwoordigt de openlijk gedeelde component van uw SSL Certificate's cryptografisch systeem.

In tegenstelling tot de Private Key, kan de Public Key vrij worden gedistribueerd en is eigenlijk ingebed in uw SSL Certificate zelf. Wanneer bezoekers verbinding maken met uw website, ontvangen en gebruiken hun browsers automatisch uw Public Key om versleutelde communicatie tot stand te brengen.

Public Keys dienen twee primaire functies in SSL Certificate operaties.

Ten eerste versleutelen ze gegevens die alleen de corresponderende Private Key kan ontsleutelen. Ten tweede verifiëren ze digitale handtekeningen die zijn aangemaakt door de Private Key, waarmee de authenticiteit van uw server wordt bevestigd. De Public Key wordt onderdeel van de SSL Certificate structuur, digitaal ondertekend door de Certificate Authority (CA).

De wiskundige relatie tussen Public en Private Keys zorgt ervoor dat gegevens die met één sleutel zijn versleuteld, alleen kunnen worden ontsleuteld met het bijbehorende sleutelpaar.

Deze versleuteling vormt de basis van de beveiliging van SSL Certificate. De beschikbaarheid van Public Key maakt veilige communicatie mogelijk zonder dat er vooraf gedeelde geheimen nodig zijn tussen uw server en bezoekende clients.

Hoe Private Keys en Public Keys samenwerken

De interactie tussen Private Keys en Public Keys creëert het veilige communicatiekanaal dat SSL Certificates biedt.

Wanneer een bezoeker verbinding maakt met uw website, begint een complex handshake-proces. De browser van de bezoeker ontvangt uw SSL Certificate met de Public Key en gebruikt deze sleutel vervolgens om een willekeurige sessiesleutel te versleutelen. Alleen de Private Key van uw server kan deze sessiesleutel ontsleutelen, waardoor een veilig kanaal ontstaat voor symmetrische versleuteling van de feitelijke gegevensoverdracht.

De initiële sleuteluitwisseling maakt gebruik van de rekenintensieve public key cryptografie, terwijl de bulk gegevensoverdracht gebruik maakt van snellere symmetrische encryptie. Moderne cipher suites balanceren beveiligingsvereisten met verbindingssnelheid om maximale bescherming te bieden zonder dat dit ten koste gaat van de websiteprestaties.

Digitale handtekeningen vertegenwoordigen een andere cruciale toepassing van Private en Public Key cryptografie in SSL Certificates.

Uw server gebruikt de Private Key om digitale handtekeningen te maken die de authenticiteit van verzonden gegevens bewijzen. Ontvangers gebruiken de Public Key van uw SSL Certificate om deze handtekeningen te verifiëren, waardoor de integriteit van gegevens wordt gewaarborgd en de identiteit van uw server wordt bevestigd. Dit proces voorkomt man-in-the-middle-aanvallen en zorgt ervoor dat bezoekers hun verbinding met uw website kunnen vertrouwen.

SSL Certificate Sleutelgeneratie en beste praktijken

De juiste sleutelgeneratie vormt de basis van effectieve SSL Certificate beveiliging.

U moet eerst een sterke Private Key genereren met behulp van cryptografisch veilige willekeurige getallengeneratie. Tools zoals OpenSSL creëren sleutelparen met de juiste entropie en willekeurigheid. Het genereren van de sleutel moet plaatsvinden op de server waar uw SSL Certificate zal worden geïnstalleerd, zodat de veiligheid tijdens het implementatieproces wordt gehandhaafd.

De keuze van de sleutelsterkte beïnvloedt zowel de veiligheid als de prestaties van uw SSL Certificate implementatie.

Hoewel 2048-bit RSA sleutels uitstekende beveiliging bieden voor de meeste toepassingen, kunnen omgevingen met een hoge beveiligingsgraad baat hebben bij 4096-bit sleutels of Elliptic Curve alternatieven. ECC sleutels bieden dezelfde beveiliging als grotere RSA sleutels, maar leveren betere prestaties, waardoor ze ideaal zijn voor mobiele toepassingen en websites met veel verkeer.

Veilige sleutelopslag en back-upprocedures zijn essentieel voor het behoud van SSL Certificate beschikbaarheid.

Uw Private Key moet worden opgeslagen met de juiste bestandsrechten en alleen toegankelijk zijn voor noodzakelijke systeemprocessen. Regelmatige versleutelde back-ups zorgen ervoor dat u de functionaliteit van SSL Certificate snel kunt herstellen als er hardwarestoringen optreden. Sla Private Keys nooit op in openbaar toegankelijke locaties of verstuur ze via onveilige kanalen.

Voorbeeld uit de praktijk: SSL Certificate Sleuteluitwisseling

Wanneer een klant uw online winkel bezoekt, start zijn browser een verzoek voor een beveiligde verbinding. Uw webserver antwoordt door uw SSL Certificate te verzenden, die uw Public Key bevat samen met identiteitsinformatie die is geverifieerd door de Certificate Authority (CA). De browser valideert deze SSL Certificate aan de hand van vertrouwde basiscertificaten, waardoor vertrouwen wordt opgebouwd in de identiteit van uw website.

Vervolgens genereert de browser van de klant een willekeurige symmetrische coderingssleutel en versleutelt deze met behulp van uw Public Key.

Deze versleutelde sleutel wordt naar uw server verzonden, waar alleen uw Private Key deze kan ontsleutelen. Beide partijen bezitten nu dezelfde symmetrische sleutel, waardoor alle volgende communicatie snel kan worden versleuteld en ontsleuteld. Dit proces verloopt transparant, meestal in milliseconden, terwijl het een robuuste beveiliging biedt voor gevoelige transacties.

Tijdens deze uitwisseling zorgen digitale handtekeningen voor integriteit en authenticiteit van gegevens.

Uw server ondertekent kritieke handdrukberichten met behulp van de Private Key, terwijl de browser deze handtekeningen verifieert met behulp van de Public Key van uw SSL Certificate. Dit voorkomt dat aanvallers de sleuteluitwisseling kunnen onderscheppen en wijzigen, waardoor de veiligheid van de gevoelige informatie van uw klant wordt gegarandeerd.

Verschillende soorten cryptografische algoritmen

RSA blijft het meest gebruikte algoritme voor SSL Certificates en biedt uitstekende compatibiliteit met alle browsers en systemen.

RSA-gebaseerde SSL Certificates ondersteunt sleutelgroottes van 2048 bits tot 4096 bits, wat schaalbare beveiligingsopties biedt. RSA's wiskundige basis is gebaseerd op de moeilijkheid om grote priemgetallen te ontbinden in factoren, waardoor het voor aanvallers rekenkundig niet haalbaar is om Private Keys af te leiden van Public Keys, zelfs met aanzienlijke rekenkracht.

Elliptic Curve Cryptography (ECC) is een modern alternatief voor SSL Certificates.

ECC De algoritmen bieden dezelfde beveiliging als RSA met kleinere sleutelgroottes, wat resulteert in snellere berekeningen en minder gebruik van bandbreedte. Een 256-bit ECC sleutel biedt beveiliging die vergelijkbaar is met een 3072-bit RSA sleutel, maar vereist aanzienlijk minder rekenkracht. ECC ondersteuning is vooral waardevol voor mobiele toepassingen en IoT apparaten waar de rekenkracht beperkt is.

Digital Signature Algorithm (DSA) ondersteuning in SSL Certificates zorgt voor compatibiliteit met verschillende beveiligingsraamwerken en nalevingseisen.

DSA biedt een alternatief voor RSA voor het genereren van digitale handtekeningen, hoewel het minder vaak gebruikt wordt voor SSL Certificate implementaties.

Trustico® biedt SSL Certificates ondersteuning voor meerdere algoritmen, zodat u de meest geschikte cryptografische aanpak voor uw specifieke vereisten kunt kiezen.

SSL Certificate Validatieniveaus en sleutelbeveiliging

Domain Validation (DV) SSL Certificates biedt essentiële versleuteling met behulp van dezelfde robuuste Private en Public Key cryptografie als hogere validatieniveaus.

DV SSL Certificates domeincontrole door middel van geautomatiseerde processen, waardoor ze ideaal zijn voor blogs, persoonlijke websites en zakelijke basissites. De cryptografische kracht blijft identiek, ongeacht het validatieniveau, met dezelfde sleuteluitwisselingsprocessen die de gegevens van uw bezoekers beschermen.

Organization Validation (OV) SSL Certificates voegt identiteitsverificatie van bedrijven toe aan de cryptografische basis.

OV SSL Certificates De onderliggende Private en Public Key cryptografie blijft hetzelfde, maar de SSL Certificate bevat extra identiteitsinformatie die het vertrouwen van bezoekers vergroot. Deze verbeterde validatie is vooral waardevol voor zakelijke websites die klantgegevens verwerken of online transacties uitvoeren.

Extended Validation (EV) SSL Certificates vertegenwoordigt het topaanbod in SSL Certificate validatie.

EV SSL Certificates ondergaan strenge validatieprocedures die het juridische, fysieke en operationele bestaan van uw organisatie verifiëren. Terwijl de Private en Public Key cryptografie dezelfde technische beveiliging bieden als andere validatieniveaus, toont EV SSL Certificates verbeterde browserindicatoren die uw geverifieerde identiteit duidelijk communiceren aan bezoekers.

Veelvoorkomende fouten met de SSL Certificate sleutel

Private Key compromittering vormt de ernstigste bedreiging voor de beveiliging van SSL Certificate implementaties.

Veel organisaties stellen Private Keys onbedoeld bloot via onveilige back-upprocedures, inadequate bestandsmachtigingen of onjuiste praktijken voor het delen van sleutels. Zorg ervoor dat Private Keys nooit de bedoelde server verlaat, behalve voor versleutelde back-updoeleinden. Regelmatige beveiligingsaudits moeten verifiëren dat Private Keys alleen toegankelijk blijft voor noodzakelijke systeemprocessen en geautoriseerde beheerders.

Zwakke sleutelgeneratiepraktijken kunnen zelfs de sterkste SSL Certificates ondermijnen.

Sommige systemen genereren Private Keys met onvoldoende entropie, waardoor ze kwetsbaar zijn voor voorspellingsaanvallen. Gebruik altijd cryptografisch veilige willekeurige getallengeneratoren bij het maken van sleutels. Vermijd het genereren van sleutels op virtuele machines of systemen met beperkte entropiebronnen.

Inadequaat sleutelrotatiebeleid creëert veiligheidsrisico's op lange termijn voor SSL Certificate implementaties.

Hoewel SSL Certificates een gedefinieerde geldigheidsperiode heeft, raden best practices aan om bij elke vernieuwing een nieuwe Private Keys te genereren. Dit beperkt het blootstellingsvenster als Private Keys gecompromitteerd raakt. Regelmatige sleutelrotatie maakt ook migratie naar sterkere cryptografische algoritmen mogelijk naarmate beveiligingsstandaarden evolueren.

Toekomstige overwegingen

Ontwikkelingen op het gebied van kwantumcomputers vormen potentiële uitdagingen op lange termijn voor de huidige Private en Public Key cryptografie.

Hoewel praktische kwantumcomputers die in staat zijn om RSA en ECC te breken nog jaren op zich laten wachten, moeten vooruitdenkende organisaties post-kwantum cryptografische algoritmen overwegen. Huidige SSL Certificate implementaties blijven veilig voor de nabije toekomst, maar planning voor cryptografische overgangen zorgt voor veiligheid op de lange termijn.

Certificate Transparency (CT) en andere opkomende beveiligingsstandaarden verbeteren de zichtbaarheid en controleerbaarheid van SSL Certificate implementaties.

Deze technologieën werken naast traditionele Private en Public Key cryptografie om extra beveiligingslagen te bieden. Certificate Transparency logging maakt het mogelijk om SSL Certificate uitgifte te monitoren en ongeautoriseerde SSL Certificates te detecteren.

Moderne browser beveiligingseisen blijven zich ontwikkelen, met strengere normen voor SSL Certificate implementaties.

Functies zoals HTTP Strict Transport Security (HSTS), Certificate Authority Authorization (CAA) records, en verbeterde key pinning werken samen met Private en Public Key cryptografie om uitgebreide beveiligingsraamwerken te creëren.

Implementatie van SSL Certificates voor maximale beveiliging

Het succesvol implementeren van SSL Certificates vereist begrip van zowel de technische aspecten van Private en Public Key cryptografie als de praktische overwegingen van webserverconfiguratie.

Een juiste configuratie zorgt ervoor dat de cryptografische beveiligingen van Private en Public Keys optimaal functioneren met behoud van websiteprestaties en -compatibiliteit. Door regelmatige controle en onderhoud kunnen potentiële problemen worden geïdentificeerd voordat ze invloed hebben op de beveiliging of beschikbaarheid.

Trustico® biedt een reeks SSL Certificate opties, van basis Domain Validation (DV) tot geavanceerde Extended Validation (EV).

Inzicht in Private en Public Key cryptografie helpt u geïnformeerde beslissingen te nemen over SSL Certificate selectie en implementatie. Of u nu dekking voor één domein of beveiliging voor de hele onderneming nodig hebt, de cryptografische basis blijft hetzelfde: bescherming van gevoelige gegevens door middel van bewezen wiskundige principes die ervoor zorgen dat alleen bevoegde partijen toegang hebben tot versleutelde informatie.