Snelle referentie voor OpenSSL

James RodriguezDeel

OpenSSL is een van de krachtigste en meest gebruikte tools voor het beheren van SSL Certificaten en cryptografische taken.

Als cruciaal onderdeel van de levenscyclus van SSL Certificaten biedt OpenSSL systeembeheerders en webontwikkelaars essentiële mogelijkheden voor het genereren van private sleutels, het aanmaken van Certificate Signing Requests (CSRs) en het beheren van digitale SSL Certificaten.

Deze uitgebreide gids verkent de fundamentele OpenSSL-commando's en best practices waar beveiligingsprofessionals dagelijks op vertrouwen.

Inzicht in de basisprincipes van OpenSSL

OpenSSL combineert een open-source cryptografische bibliotheek met een opdrachtregelhulpprogramma en biedt robuuste functionaliteit voor het beheer van SSL-certificaten.

Het hulpprogramma ondersteunt verschillende cryptografische protocollen, waaronder TLS 1.3, en biedt uitgebreide opties voor het genereren van sleutels, het manipuleren van SSL-certificaten en beveiligingsbewerkingen.

Voordat u verder gaat met specifieke commando's, moet u ervoor zorgen dat OpenSSL goed geïnstalleerd is op uw systeem.

Vereisten en systeemvereisten

Om OpenSSL effectief te gebruiken voor het beheer van SSL-certificaten, moet op uw systeem OpenSSL versie 1.1.1 of hoger geïnstalleerd zijn. Deze versie garandeert compatibiliteit met moderne cryptografische standaarden en beveiligingsprotocollen.

De meeste Linux-distributies bevatten OpenSSL standaard, terwijl Windows-gebruikers het mogelijk apart moeten installeren.

openssl version -a

Private sleutels genereren

Het maken van een veilige privésleutel is de eerste cruciale stap in het proces voor het verkrijgen van een SSL-certificaat.

OpenSSL ondersteunt meerdere sleutel types en encryptie sterktes, waarvan RSA en ECC de meest voorkomende zijn.

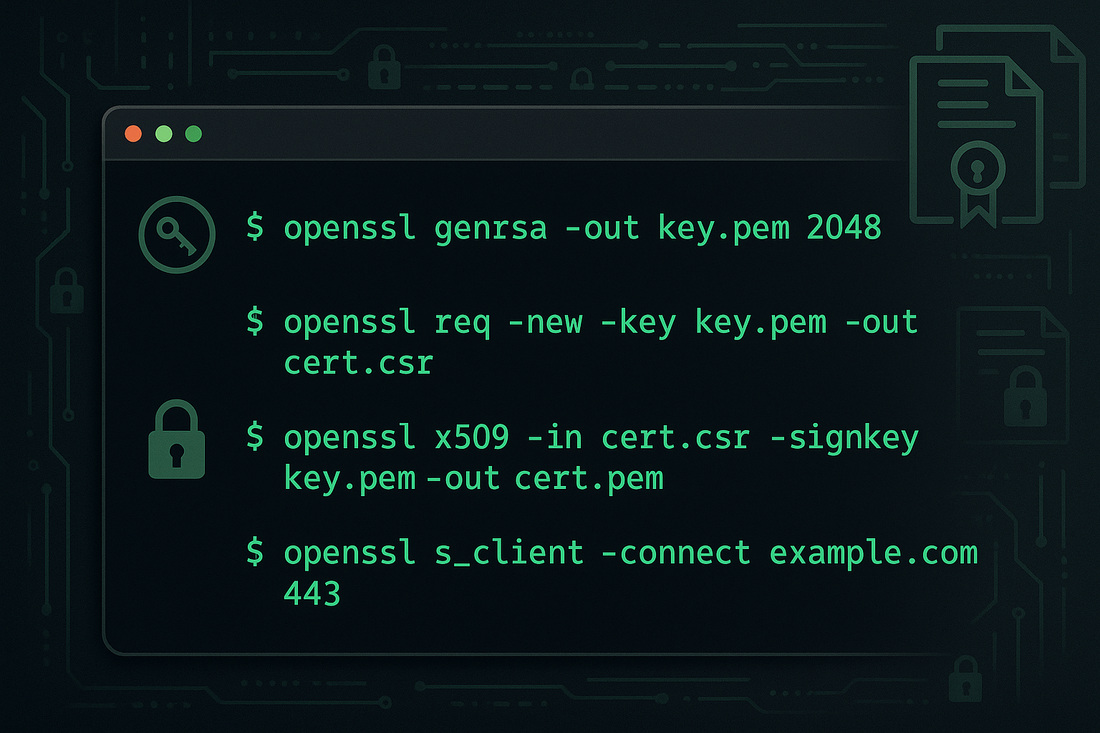

Voor het genereren van standaard RSA sleutels met 2048-bit encryptie, gebruikt u het volgende commando :

openssl genrsa -out domain.key 2048

Voor een betere beveiliging geven veel organisaties nu de voorkeur aan 4096-bit. De grotere sleutellengte biedt extra bescherming tegen toekomstige cryptografische aanvallen, maar kan de serverprestaties enigszins beïnvloeden.

Certificate Signing Requests aanmaken

Na het genereren van uw private key is de volgende stap het aanmaken van een Certificate Signing Request (CSR).

Dit verzoek bevat essentiële informatie over uw organisatie en domein. Het volgende commando genereert een CSR met behulp van uw eerder aangemaakte private key :

openssl req -new -key domain.key -out domain.csr

Tijdens het genereren van CSR vraagt OpenSSL u om verschillende details, waaronder de naam van uw organisatie, locatie en Common Name (domein).

Zorg ervoor dat alle informatie precies overeenkomt met uw organisatiegegevens, want als de verificatie mislukt kan dit de uitgifte van SSL-certificaten vertragen.

Certificaatinformatie verifiëren

OpenSSL biedt verschillende commando's om de details van SSL-certificaten te onderzoeken.

Deze hulpmiddelen zijn van onschatbare waarde bij het oplossen van problemen met SSL-certificaten of om het succes van de installatie te verifiëren. Om informatie over SSL-certificaten te bekijken, gebruikt u :

openssl x509 -in certificate.crt -text -noout

Certificaatketen validatie

De juiste validatie van de SSL Certificaatketen zorgt voor optimale browser compatibiliteit. Om uw SSL Certificaatketen te controleren met OpenSSL, onderzoekt u elk SSL Certificaat in de ketenreeks.

Het volgende commando helpt bij het identificeren van problemen met de keten:

openssl verify -CAfile chain.pem certificate.crt

Certificaatformaten converteren

Verschillende servers en toepassingen kunnen specifieke SSL-certificaatformaten vereisen. OpenSSL blinkt uit in formaatconversie en ondersteunt transformaties tussen PEM, DER, PKCS#12, en andere formaten. Om te converteren van PEM naar PKCS#12 formaat, gebruikt u :

openssl pkcs12 -export -out certificate.pfx -inkey domain.key -in certificate.crt -certfile chain.pem

Beste beveiligingspraktijken

Wanneer u met OpenSSL werkt, is het onderhouden van de juiste beveiligingsprotocollen essentieel. Sla privésleutels altijd op in veilige locaties met beperkte toegangsrechten.

Implementeer goede back-upprocedures voor al het cryptografische materiaal en rouleer sleutels regelmatig in overeenstemming met uw beveiligingsbeleid.

Deel nooit privésleutels en bewaar ze nooit op onbeveiligde locaties.

Problemen oplossen

Het beheer van SSL Certificaten brengt vaak problemen met zich mee, vooral tijdens installatie- of verlengingsprocessen. Veel voorkomende problemen zijn verlopen SSL Certificaten, ontbrekende tussenliggende SSL Certificaten en onjuiste bestandsrechten.

Wanneer u fouten tegenkomt met SSL Certificaten, controleer dan eerst de integriteit van de SSL Certificaatketen en zorg ervoor dat alle vereiste bestanden de juiste rechten hebben.

Prestatieoptimalisatie

OpenSSL configuratie kan de serverprestaties aanzienlijk beïnvloeden. Optimaliseer uw SSL Certificaat implementatie door de juiste cipher suites en protocolversies te selecteren.

Moderne configuraties zouden prioriteit moeten geven aan TLS 1.2 en 1.3, terwijl oudere, kwetsbare protocollen zoals SSL 3.0 en TLS 1.0 worden uitgeschakeld.

Conclusie

OpenSSL blijft een onmisbaar hulpmiddel voor het beheer van SSL-certificaten en beveiligingsactiviteiten.

Door deze fundamentele commando's en best practices te beheersen, kunt u uw digitale SSL Certificaten effectief beheren en robuuste beveiligingsstandaarden handhaven.

Trustico® biedt uitgebreide SSL Certificaten die compatibel zijn met OpenSSL implementaties, zodat uw SSL Certificaten voldoen aan de huidige beveiligingsstandaarden en tegelijkertijd uitstekende browsercompatibiliteit bieden.

Vergeet niet om uw OpenSSL installatie regelmatig bij te werken en de beveiligingspraktijken te herzien om optimale bescherming voor uw digitale activa te behouden.